Obsah

Mikrotik

Srovnání nabízených routerů - firewallů

https://www.i4wifi.cz/cs/novinky/539-porovnani-routerboardu-v-pomeru-cena-vykon

http://wiki.hkfree.org/Routerboard

Zajímavé návody - pro Mikrotik

https://www.marthur.com/

https://jcutrer.com/howto/networking/mikrotik

http://blok.tydyt.cz/index.php/Mikrotik

Úvodní nastavení

Firewall

https://www.marthur.com/networking/mikrotik-default-firewall-rules/370/

https://wiki.mikrotik.com/wiki/Basic_universal_firewall_script

Zajímavé návody - pro Mikrotik

https://www.marthur.com/

https://jcutrer.com/howto/networking/mikrotik

http://blok.tydyt.cz/index.php/Mikrotik

WIFI Guest

https://jcutrer.com/howto/networking/mikrotik/mikrotik-rbcapl-2nd-example-config-home-ap

https://www.marthur.com/networking/mikrotik-setup-guest-wifi/201

Konfigurace DATAPATH musí být nastavena následovně:

[admin@MikroTik] > caps-man datapath print 0 name="datapath-private" bridge=bridge-private local-forwarding=no 1 name="datapath-guest" bridge=bridge-guest local-forwarding=no

Pokud je povolený local-forwarding tak se nepřidají cap interface(porty) do bridge(bridge-guest)

local-forwarding=no ⇒ the interface is part of bridge on the CAPsMAN, the interface shows as disabled on CAP

local-forwarding=yes ⇒ the interface stays as part of bridge on the CAP

https://www.marthur.com/networking/mikrotik-setup-guest-vlan-wifi/2582/

https://blog.ligos.net/2018-01-01/Mikrotik-WiFi-Access-Point-With-VLAN.html

https://wiki.mikrotik.com/wiki/Manual:CAPsMAN_with_VLANs

Factory reset - po zapnutí

Zkratovat pomoci křížového šroubováku resetovací plošku. Držet při zapnutí cca 10 sec.

http://mikrotik.tlupa.com/?p=247

Defaultní IP adresa 192.168.88.1 je na WAN portu.

Po resetu je nastaveno přihlašovací jméno admin bez hesla

https://tikdis.com/mikrotik-routeros/hardware/factory-reset/

Reset cAP

Odpojte napájení, držte tl. Reset, yapojte napájení a držte tl. cca 5s.

Pak se pžipojte kabelem do portu Eth2, zařázení by mělo být dostupné z Winboxu.

Reset Password

http://hodza.net/2008/02/13/mikrotik-password-recovery-aneb-zapomenute-heslo-zadny-problem/

http://manio.skyboo.net/mikrotik/

http://blog.vodkamelone.de/archives/148-Installing-OpenWrt-on-a-Microtik-Routerboard-RB433.html

https://aacable.wordpress.com/2012/01/14/howto-recover-mikrotik-admin-account-forgotten-password/

Konfigurace OpenVPN

Kompletní záloha - backup

system backup save name=02032019_backup dont-encrypt=yes

https://ispforum.cz/viewtopic.php?t=66

Winbox funguje jako klasická okenní aplikace, takže pokud si ve winboxu otevřeš sekci „files“, můžeš soubory z a do tohoto okna přetahovat myší z jakékoli složky ve woknech.

Zálohovat můžeš i v sekci files pomocí tlačítka „Backup“ soubor se objeví na stejném místě jako záloha pomocí terminálu. TJ ve složce files. Takže veškeré update soubory i zálohy dostanu na a z mikrotiku touto metodou. nepoužívám zádné FTP ani WinSCP, ale prosté přetahování.

Funguje to i oproti vzdálenému mikrotiku, který nemáš připojen přímo, ale je třeba někde v síti v jiném městě. Takhle upgraduju routerOS a ještě jsem ani jednou nemusel nikam jet :)

Export konfigurace

/export compact file=01052018_exportcfg

Soubor s exportovanou konfigurací se pak nachází v menu Files

Obnova

Obnova z binárního souboru

Obnova z textového souboru

Warning: Warning: If the device has a folder named „flash“, then the confscript.rsc file must be stored in that folder to work with „run-after-reset“ command. Everything outside this folder is stored on the RAM drive which contents are deleted on reboot or power cycle.

https://jcutrer.com/howto/networking/mikrotik/mikrotik-backup-and-restore

https://wiki.mikrotik.com/wiki/Manual:Configuration_Management#Importing_Configuration

IPSEC

Nastavení IPSEC Site to Site proti zařízení od FortiGate

http://www.fastbit.ro/en/ipsec-site-to-site-vpn-between-fortigate-and-mikrotik/

Při konfiguraci Mikrotiku byl místo NATu použitý forward.

Road Warior - L2TP

Registry, regedit, L2TP

Pokud je VPN za natem, je potřeba upravit registry.

Pro Windows klienta(W10) je potřeba upravit/vytvořit hodnotu registru HKLM:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent AssumeUDPEncapsulationContextOnSendRule DWORD (32-bit) Value 2 #cmd příkaz REG ADD HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent /v AssumeUDPEncapsulationContextOnSendRule /t REG_DWORD /d 2

Více o IPSec in Win and NAT-T:

https://support.microsoft.com/en-us/kb/926179

https://answers.microsoft.com/en-us/windows/forum/windows_10-networking/l2tp-registry-change-to-work-with-nat-t-not/f864ba86-a01b-42b5-93cd-e70c5fdf4fb3

Nastavení pro koncové uživatele.

PreshareKey

https://mivilisnet.wordpress.com/2017/01/19/l2tpipsec-for-road-warriors

https://jcutrer.com/howto/networking/mikrotik/l2tp-over-ipsec-troubleshooting

Certifikáty

Push remote route through ppp

Nefunkční L2TP VPN po aktualizaci Windows

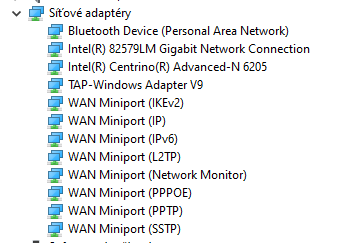

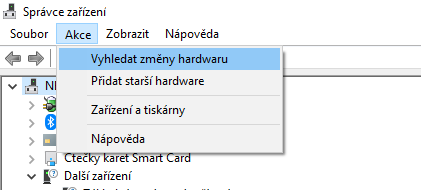

Reinstalace WAN Miniport(ů) - nefunkční L2TP

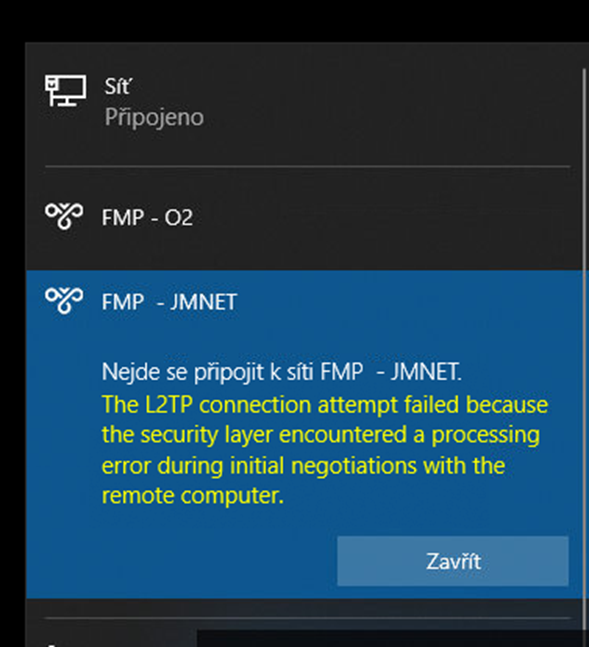

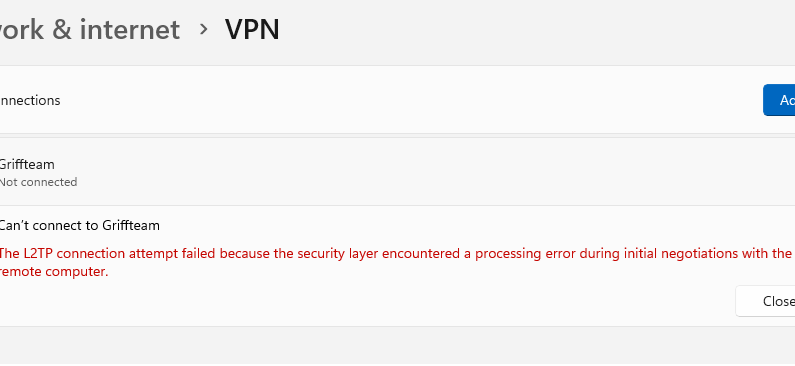

Chyba: The L2TP connection attemp failed because …

Odeberte všechny Wan miniporty a pak proveďtě aktualizaci HW

Windows 11 - probl0m s VPN L2TP

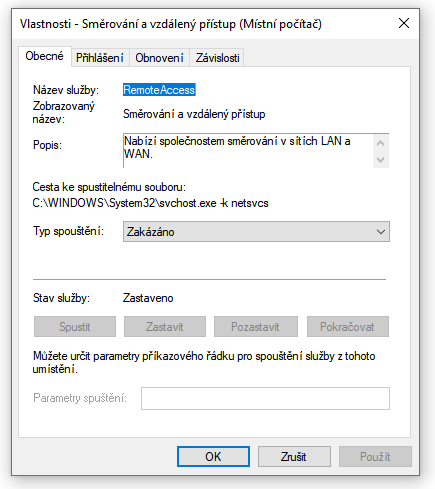

services.msc → Routing and remote access(Směrování a vzdálený přístup) → change „start type“ to Automatic (Delayed start) and click „Start“

CapsMan

Capsman konfigurace

https://mum.mikrotik.com/presentations/ME16/presentation_3989_1476689996.pdf

https://mum.mikrotik.com/presentations/ME16/presentation_3187_1476712660.pdf

https://mum.mikrotik.com/presentations/AU18/presentation_5299_1526854099.pdf

https://radekvymazal.cz/capsman-od-firmy-mikrotik/

https://mum.mikrotik.com/presentations/BR14/Uldis.pdf

Nastavení quest wifi

https://forum.mikrotik.com/viewtopic.php?t=131100

Při konfuguraci guest wifi sítě přes CAPsMAN se automaticky generuje nové virtuální wireless rozhranní.

V konfiguraci CAPsMAN v sekci Provisioning stačí přidat předem připravenou konfiguraci pro guest do políčka Slave Configuration

Frekvence - kanály

https://en.wikipedia.org/wiki/List_of_WLAN_channels

https://forum.mikrotik.com/viewtopic.php?t=131100

Popsané přiřazení kanálů na interface + další info o extesnion-channel

Ruční konfigurace kanálů pro jednotlivá AP

CapsMan - nastavení lokální WIFI

Point to Point

Mikrotik SXT Lite5

https://wiki.mikrotik.com/wiki/Bridging_Networks_with_SXT

https://www.cloudhosting.lv/eng/faq/MikroTik-configuration-for-point-to-point

Recovery

Instalace systému RouterOS pomocí programu netinstall.

https://blog.ligos.net/2016-12-27/Recover-A-Broken-Mikroik-Device.html

Obnovu jsem prováděl na MK v Precon-VM po neúspěšné aktualizaci zařízení(aktualizoval jsem na velmi starou verzi 5.16 aktuálním RoterOS 6.42.6)

Nepodařilo se mi stáhnout původní verzi 5.16. Nahrál jsem do MK verzi 5.26. Při obnovč jsem ponechal původní konfiguraci - parametr v programu Netinstall.

Po otestování funkčnosti jsem postupně(asi ve čtyřech krocích) aktualizoval na poslední dostupnou verzi.

Vše proběhlo bez problémů.

NTP

Backup Error

08:29:07 echo: backup,critical error creating backup file: could not read all configuration files

https://forum.mikrotik.com/viewtopic.php?t=133621

Mělo by pomoc následující:

/ip ssh regenerate-host-key /system reboot

Switch CSS106

Clear DHCP leases

Smazání všech dynamicky přidělených adres - Delete all dynamic leases

https://forum.mikrotik.com/viewtopic.php?t=70106

if you have only one DHCP-Server you can do the following:

/ip dhcp-server lease remove [find dynamic]

if you have several servers, you have to add additional filter to filter by server.

/ip dhcp-server lease remove [find dynamic server=dhcp1]

DHCP Alert

Automatický update

SSH client

/system ssh 192.168.15.125 user=snemec

Failover

V dokumentu jsou popsány tři možnosti jak řešit záložní linku na mikrotiku.

- konfigurace dvou defaultních bran, kde každá má jinou hodnotu parametru Distance - nevýhoda, že kontroluje jen dostupnost brány, ale nekontroluje se výpadek na lince za bránou

- kontrola linky pomoci Netwatch - ping na servery 8.8.8.8 a 8.8.4.4 - enable/disable route na základě komentáře ISP1/ISP2

- nastavení pomocí routovacích pravidel

https://mum.mikrotik.com/presentations/TH18/presentation_5725_1534743837.pdf

Failover LTE

Záložní připojení pomocí USB LTE modemu

https://blog.ligos.net/2018-03-01/Mikrotik-And-LTE-via-USB-and-Failover.html

Testováno na hAP ac lite + LTE modem Huawei E3372h

kontrola připojení USB modemu

System → Resources → USB

Vytvoření PPP nebo LTE rozhranní

Interfaces → New → PPP Client

APN: internet pro Vodafone

Nastavení pravidel pro směrování

Konfigurace DHCP klienta

Ve většině případů je možné DHCP klienta vypnout - musí být nastavena statická adresa na WAN rozhraní.

Netwatch

/Tools/Netwatch

Nastavení kontroly pripojení. Pomocí UP a DOWN skriptu lze posílat maily s upozorněním.

/tool e-mail send to="nemec@emcc.cz" subject="FMP - vypadek pripojeni!" body="Nastal vypadek pripojeni do Internetu! Cas: $[/system clock get time] $[/system clock get date] Interval ping 30s na IP: 8.8.8.8"

Monitoring multiple WAN links in PCC using BLACK-HOLE route approach!

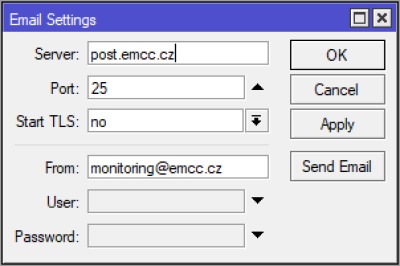

Nastavení emailové komunikace

/Tools/Email

Server: post.emcc.cz (81.2.210.132)

Port: 25 nebo 465 (obcas poskytovatelé blokují port 25)

From: odesílací adresa

Na emailovém serveru se musí nastavit vyjímka (mynetworks) pro IP adresu odesílatele (WhatIsMyIP)

Logging

Export aktuálního logu do souboru

/log print file=log.txt

Export DHCP lease do souboru

ip dhcp-server lease print terse file=dhcp_leases

Umístění logů na disk - do souboru

Remote logging

https://aacable.wordpress.com/2011/11/29/howto-save-mikrotik-logs-to-remote-syslog-server/

https://aacable.wordpress.com/2017/11/10/centralized-syslog-ng-logging-to-mysql-db/

Connection Logging

Packet Sniffer

VLAN

https://www.samuraj-cz.com/clanek/vlan-virtual-local-area-network/

https://radekvymazal.cz/vlan-na-domacim-routeru/

https://vaclavkrejci.cz/Mikrotik-nastaveni-VLAN-a-trunku

https://vaclavkrejci.cz/mikrotik-vlan-mezi-mikrotiky

https://systemzone.net/vlan-routing-configuration-between-mikrotik-routeros/

https://serverfault.com/questions/832887/mikrotik-routing-and-vlans

https://ispforum.cz/d/21340-Mikrotik-CR-switch-management-VLAN-doplneno

https://forum.mikrotik.com/viewtopic.php?t=143620

https://forum.mikrotik.com/viewtopic.php?t=186420

https://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

802.1x

https://www.sevecek.com/Lists/Posts/Post.aspx?ID=41

SwOS - web management

https://wiki.mikrotik.com/wiki/SwOS/RB250-RB260-VLAN-Example

Bridge - VLAN

Některá zařízení od Mikrotiku nepodporují VLANy na úrovni switche - záleží na použitém chipu ve switchi - více na https://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

Pokud zařízení nepodporuje Vlany na úrovni switche, musí se nastavit VLAN na úrovni bridge - je to o dost pomalejší.

https://wiki.mikrotik.com/wiki/Manual:Interface/Bridge#Bridge_VLAN_Filtering

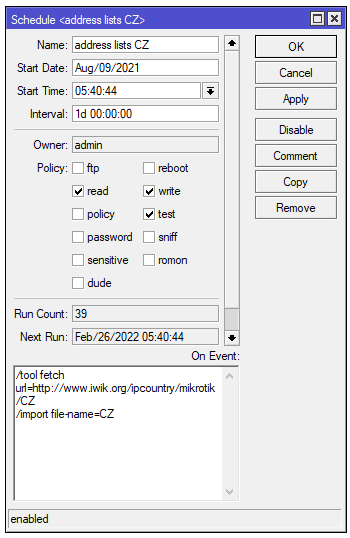

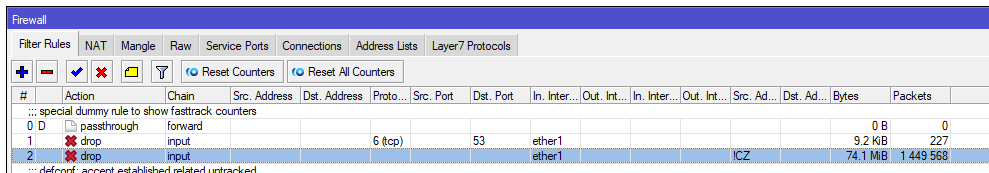

GeoIP - blokování adres dle států

Zatím nasazeno v Elprosu - povolen přístup jen z CZ rozsahu adres.

Postup

https://mrnonaki.net/mikrotik-free-country-ip-address-lists-daily-updates-cidr-7e654eb659c9

/tool fetch url=http://www.iwik.org/ipcountry/mikrotik/CZ /import file-name=CZ

Pokud je nastaveno toto pravidlo, je blokován odchozí provoz z MK - podívat se na to

https://forum.mikrotik.com/viewtopic.php?t=171385

chain=input action=drop src-address-list=!CZ in-interface=ether1 log=no log-prefix=""

Databáze IP rozsahů podle jednotlivých států - každý den aktualizovaná

http://www.iwik.org/ipcountry/

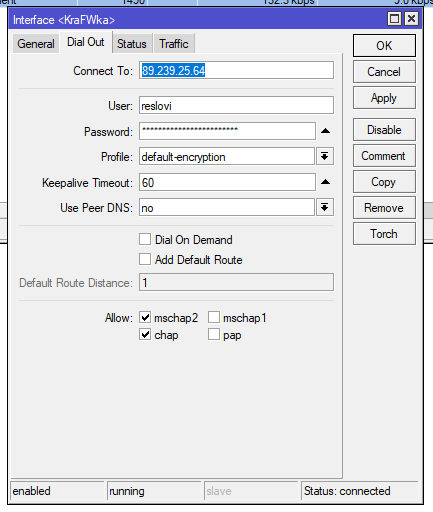

PPP klient pro správu MK u klientů

Na fw KRAFWKA je potřeba nastavit přístupové údaje v souboru /etc/ppp/chap-secrets a změnit konfiguraci na firewallu v souborech interfaces a masq.

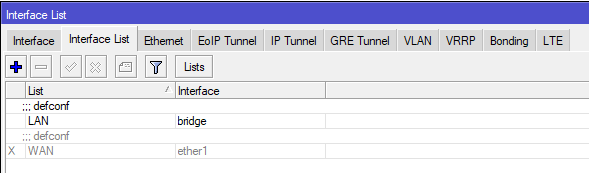

Nastavení zařízení do režimu bridge

Používám např. pro hAP umístěné ve vnitřní síti kde slouží jako WIFI AP a switch.

- všechny porty(Interface) do jednoho bridge

- zrušit defaultní IP

- povolit DHCP clienta na Interface bridge

- v Interface List zakázat List WAN

Vypnutí a zapnutí LED kontrolek

Na jednom MK(talíř) byl použit tento skript:

:if ([system leds settings get all-leds-off] = "never") do={

/system leds settings set all-leds-off=immediate

} else={

/system leds settings set all-leds-off=never

}

Na MK nesvítily kontrolní LED. V terminálu stačilo nastavit all-leds-off=never a samozřejmě před tím smazat ten skript.

Změna MAC adresy

/interface ethernet set ether1 mac-address=xxx

cAP AX - WifiWave2

wifiwave2 - wifi 6 - capsman2 capsman v2

Pro většinu instalací použitý návod pro Wifiwave2 - VLAN

https://help.mikrotik.com/docs/spaces/ROS/pages/224559120/WiFi#WiFi-WiFiCAPsMAN

Defaultní konfigurace dle návodu na Mikrotiku výše.

Capsman

/interface bridge add name=br vlan-filtering=yes /interface vlan add interface=br name=MAIN vlan-id=10 add interface=br name=GUEST vlan-id=20 /interface wifi datapath add bridge=br name=MAIN vlan-id=10 add bridge=br name=GUEST vlan-id=20 /interface wifi security add authentication-types=wpa2-psk,wpa3-psk ft=yes ft-over-ds=yes name=Security_MAIN passphrase=HaveAg00dDay add authentication-types=wpa2-psk,wpa3-psk ft=yes ft-over-ds=yes name=Security_GUEST passphrase=HaveAg00dDay /interface wifi configuration add datapath=MAIN name=MAIN security=Security_MAIN ssid=MAIN_Network add datapath=GUEST name=GUEST security=Security_GUEST ssid=GUEST_Network /ip pool add name=dhcp_pool0 ranges=192.168.1.2-192.168.1.254 add name=dhcp_pool1 ranges=192.168.10.2-192.168.10.254 add name=dhcp_pool2 ranges=192.168.20.2-192.168.20.254 /ip dhcp-server add address-pool=dhcp_pool0 disabled=yes interface=br name=dhcp1 add address-pool=dhcp_pool1 interface=MAIN name=dhcp2 add address-pool=dhcp_pool2 interface=GUEST name=dhcp3 /interface bridge port add bridge=br interface=ether5 add bridge=br interface=ether4 add bridge=br interface=ether3 add bridge=br interface=ether2 /interface bridge vlan add bridge=br tagged=br,ether5,ether4,ether3,ether2 vlan-ids=20 add bridge=br tagged=br,ether5,ether4,ether3,ether2 vlan-ids=10 /interface wifi capsman set enabled=yes interfaces=br /interface wifi provisioning add action=create-dynamic-enabled master-configuration=MAIN slave-configurations=GUEST supported-bands=5ghz-ax add action=create-dynamic-enabled master-configuration=MAIN slave-configurations=GUEST supported-bands=2ghz-ax /ip address add address=192.168.1.1/24 interface=br network=192.168.1.0 add address=192.168.10.1/24 interface=MAIN network=192.168.10.0 add address=192.168.20.1/24 interface=GUEST network=192.168.20.0 /ip dhcp-server network add address=192.168.1.0/24 gateway=192.168.1.1 add address=192.168.10.0/24 gateway=192.168.10.1 add address=192.168.20.0/24 gateway=192.168.20.1 /system identity set name=cAP_Controller

CAP

/interface bridge add name=bridgeLocal /interface wifi datapath add bridge=bridgeLocal comment=defconf disabled=no name=capdp /interface wifi set [ find default-name=wifi1 ] configuration.manager=capsman datapath=capdp disabled=no set [ find default-name=wifi2 ] configuration.manager=capsman datapath=capdp disabled=no /interface bridge port add bridge=bridgeLocal comment=defconf interface=ether1 add bridge=bridgeLocal comment=defconf interface=ether2 add bridge=bridgeLocal comment=defconf interface=ether3 add bridge=bridgeLocal comment=defconf interface=ether4 add bridge=bridgeLocal comment=defconf interface=ether5 /interface wifi cap set discovery-interfaces=bridgeLocal enabled=yes slaves-datapath=capdp /ip dhcp-client add interface=bridgeLocal disabled=no

https://telekomunikace.cz/d/41225-capsman-v3-wifiwave2-popis-konfigurace-jak-obejit-nefunkcnosti

Pro konfiguraci CapsMan v.3 - management WifiWave2 je potřeba aktualizovat na RouterOS v7

Do zařízení, které bude sloužit pro administraci je potřeba nainstalovat doplněk wifiwave2-7.XX-arm64

Doplněk je součástí Extra packages - https://mikrotik.com/download

Mikrotik - konfigurační tipy

Např. Safe mode

Site to Site VPN - L2TP

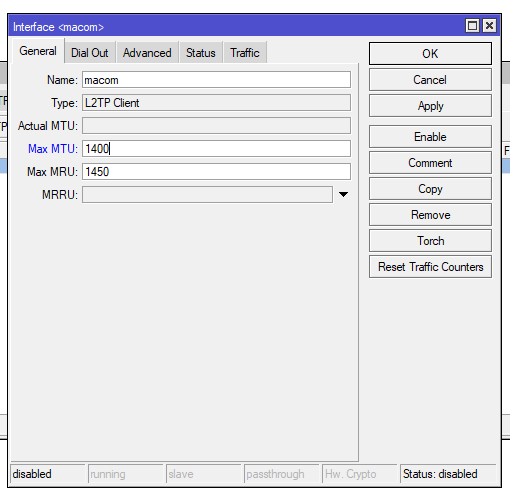

např. Macom - propoj Domov - Hala

Postupoval jsem podle návodu:

https://vaclavkrejci.cz/mikrotik-l2tp-vpn-pobocka-centrala

Ale bylo by možné použít i běžně používanou konfiguraci pro klienta - dynamicky vytvořený L2TP interface.

Problém při konfiguraci VPN L2TP SITE to SITE

Při konfiguraci jsem narazil na problém, tunel se vytvořil, ping fungoval, dostal jsem se přes SSH na server, ale jak jsem na serveru spustil nějaký příkaz, který generoval větší provoz(nap výpis adresářů fungoval, ale top ne) tak se spojení přerušilo i když ping na server stále běžel - bez výpadku.

Nakonec stačilo na straně klienta změnit položku Max MTU na 1400 - původně(defaultně) bylo nastaveno Max MTU 1450

Přihlášení pomocí OTP - User Manager

https://forum.mikrotik.com/viewtopic.php?t=183996

https://forum.mikrotik.com/viewtopic.php?p=818662&hilit=user+manager+2fa#p818321

https://emn178.github.io/online-tools/base32_encode.html

Při resetu konfigurace se nemažou údaje z User Manageru.

V konfiguraci firewallu přidat pravidlo input povolující přístup z rohraní „lo“ - LoopBack.

# Test OTP /system/clock/set time-zone-name=Europe/Prague /system/ntp/client/servers/add address=tik.cesnet.cz /system/ntp/client/servers/add address=tak.cesnet.cz /system/ntp/client/set enabled=yes /interface bridge add name=br vlan-filtering=yes # Bridge /interface bridge port add bridge=br interface=ether5 add bridge=br interface=ether4 add bridge=br interface=ether3 add bridge=br interface=ether2 /ip/dhcp-client add interface=br #Radius /radius add address=127.0.0.1 service=login,ipsec,ppp secret=XXXXXXXXXXXXXXX /radius incoming set accept=yes #OTP secret - Pro Microsoft Authenticator lze pouzit i s "====", pro Google Authenticator bez "====" /user-manager user add name="snemec" password="wordpass" otp-secret="XXXXXXXXXXXXXXXXXXXXXX====" group=default shared-users=unlimited attributes=Mikrotik-Group:full /user-manager set certificate=*0 enabled=yes /user-manager router add address=127.0.0.1 name="Loopback" shared-secret=XXXXXXXXXXXXXXXXX /user aaa set use-radius=yes # Pristup pro admin jen z 127.0.0.1 - konzole #/user set [find name=admin] address=127.0.0.1 /interface/l2tp-server/server/set enabled=yes use-ipsec=yes ipsec-secret=9KynAhBymZ6hajFWpX91 caller-id-type=ip-address authentication=mschap2 /ppp aaa set use-radius=yes OTP secret: XXXXXXXXXXXXXXXXXXXXXXXXX Base32: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX====